NginxのSSL/TLS設定を見直す(2019年版)

前にサーバー設定してから2年経過したため見直した時の覚書。

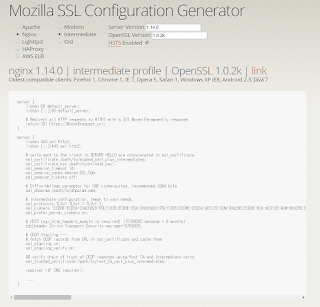

環境: CentOS 7.6, nginx 1.14.2, OpenSSL 1.0.2k

# more /etc/centos-release

# nginx -v

# openssl version

今のSSL設定を評価してみる。

別に悪くはない。

知らない用語を調査

ssl_dhparam

Diffie-Hellman鍵共有を使うときに用いるパラメータ。参考:ディフィー・ヘルマン鍵共有 - Wikipedia

nginx1.11.0以降は指定がなければDHE方式は使われない。参考:Module ngx_http_ssl_module

dhparamを作る。数十分掛かる。

# openssl dhparam 4096 -out /etc/ssl/dhparam.pem

HSTS

Webブラウザに対して次回以降HTTPの代わりにHTTPSを使うよう指示できる仕組み。参考:HTTP Strict Transport Security - Wikipedia

OCSP Stapling

クライアントの代わりにサーバーがOCSP(サーバー証明書の正当性確認)要求をして、応答をキャッシュする。それによりHTTPS通信の開始を高速化する。参考:我々はどのようにして安全なHTTPS通信を提供すれば良いか - Qiita

設定し直した結果

設定ファイルはGistで公開中。

環境: CentOS 7.6, nginx 1.14.2, OpenSSL 1.0.2k

1.現状確認

バージョンの確認方法# more /etc/centos-release

# nginx -v

# openssl version

今のSSL設定を評価してみる。

別に悪くはない。

2.設定を見直す

下記サイトを参考に知らない用語を調査

ssl_dhparam

Diffie-Hellman鍵共有を使うときに用いるパラメータ。参考:ディフィー・ヘルマン鍵共有 - Wikipedia

nginx1.11.0以降は指定がなければDHE方式は使われない。参考:Module ngx_http_ssl_module

dhparamを作る。数十分掛かる。

# openssl dhparam 4096 -out /etc/ssl/dhparam.pem

HSTS

Webブラウザに対して次回以降HTTPの代わりにHTTPSを使うよう指示できる仕組み。参考:HTTP Strict Transport Security - Wikipedia

OCSP Stapling

クライアントの代わりにサーバーがOCSP(サーバー証明書の正当性確認)要求をして、応答をキャッシュする。それによりHTTPS通信の開始を高速化する。参考:我々はどのようにして安全なHTTPS通信を提供すれば良いか - Qiita

設定し直した結果

設定ファイルはGistで公開中。